Cannot save vmcore to extra XFS when crash dump on OL/RHEL7

2020. 4. 3.

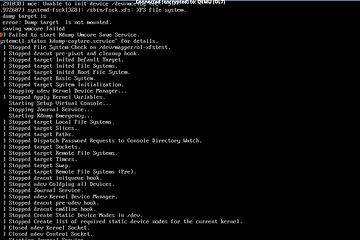

아주 따끈따끈한 이슈를 발견해서 포스팅한다.고객이 OL7 에서 kdump 테스트를 수행하는중, ext4 등 다른 파일시스템으로 저장이 되는데별도로 연결한 xfs 파일시스템에는 저장이 되지 않는다는 문의를 해왔다."그럴리가 있남? 뭔가 잘못한거겠지 흥칫뿡" 속으로 생각하며,직접 테스트를 하는데... 저장이 안된다..."뭐지?" 하면서 살펴보기 시작한다.rdsosreport 를 고객이 제공해서 살펴본다.kdump.conf 에서 default shell 로 설정하면, 덤프실패시 kdump emergency shell 이 실행되는데여기서 /boot/initramfs/rdsosreport.txt 파일이 일련의 로그를 담고 있고,이를 복사하면 분석에 도움이 된다. [ 2.356925] kernel: SGI XFS ..